排查办法:

1.运用Sniffer抓包。在网络内恣意一台主机上运转抓包软件,捕获一切到达本机的数据包。假如发现有某个IP不断发送请求包,那么这台电脑一般便是病毒源。

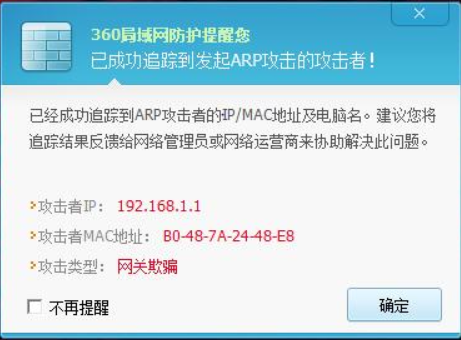

原理:无论何种ARP病毒变种,行为方式有两种,一是诈骗网关,二是诈骗网内的一切主机。最终的成果是,在网关的ARP缓存表中,网内一切活动主机的MAC地址均为中毒主机的MAC地址;网内一切主机的ARP缓存表中,网关的MAC地址也成为中毒主机的MAC地址。前者确保了从网关到网内主机的数据包被发到中毒主机,后者相反,使得主机发往网关的数据包均发送到中毒主机。

2. 运用arp -a指令。恣意选两台不能上网的主机,在DOS指令窗口下运转arp -a指令。例如在成果中,两台电脑除了网关的IP,MAC地址对应项,都包含了192.168.0.186的这个IP,则能够判定192.168.0.186这台主机便是病毒源。

原理:一般情况下,网内的主机只和网关通讯。正常情况下,一台主机的ARP缓存中应该只要网关的MAC地址。假如有其他主机的MAC地址,阐明本地主机和这台主机最终有过数据通讯发生。假如某台主机(例如上面的192.168.0.186)既不是网关也不是服务器,但和网内的其他主机都有通讯活动,且此刻又是ARP病毒发作时期,那么,病毒源也便是它了。

3. 运用tracert指令。在恣意一台受影响的主机上,在DOS指令窗口下运转如下指令:tracert 61.135.179.148。 假定设置的缺省网关为10.8.6.1,在跟踪一个外网地址时,第一跳却是10.8.6.186,那么,10.8.6.186便是病毒源。

原理:中毒主机在受影响主机和网关之间,扮演了“中间人”的人物。一切本应该到达网关的数据包,由于错误的MAC地址,均被发到了中毒主机。此刻,中毒主机越俎代庖,起了缺省网关的效果。

总结:

运用以上办法找出ARP攻击源后,先将中病毒的电脑杀毒,然后能够运用ARP双向绑定能够有效防备ARP攻击。

办法:在路由器上扫描绑定一切电脑的IP、MAC地址(REOS和REOS SE设备都可完成):

ReOS的设备能够直接在“网络安全→IP/MAC绑定”里导出“ARP绑定脚本文件”放到内网每个电脑的启动项里。

ReOS-SE设备能够在电脑上运用记事本编辑一个BAT文件,内容是“arp.exe -d 2>nul&arp.exe –s 网关IP 网关MAC”相同放到电脑启动项里。

16626-4144-03

16626-4144-03

联系我们

联系我们 在线留言

在线留言 客服电话

客服电话